אתר זה נועד לסייע למי שנפגע ולמי שמבקש להגן על עצמו בפני וירוס כופר. הוירוס פוגע מידי יום באלפי מחשבים בעולם וגורם לאובדן מידע ופגיעה ישירה ועקיפה בעסקים רבים.

באתר מפורסם מידע מרוכז ועדכני להתמודדות עם וירוס הכופר, אשר מעודכן מידי יום.

מהו וירוס כופר?

וירוס כופר (Ransomware) הינה תוכנה/ נוזקה, אשר מצפינה קבצים שונים, כמו מסמכי Word, Excel תמונות, קובצי PDF במחשב או ברשת המחשבים ודורשת כופר תמורתם. הנוזקה מציגה הודעת דרישה לתשלום כופר כספי בתמורה לשחרור נעילת הקבצים.

מרגע שהנתונים בדיסק הוצפנו, רק לתוקף יש את היכולת (מפתח ההצפנה) לשחרור ההצפנה.

וירוס הכופר שינה את כללי המשחק והפך את כולנו למטרה. אם בעבר פגיעה מוירוסים הייתה נדירה יותר והמטרה של הוירוסים הייתה כללית או ניסיון פגיעה בחברות הגדולות, וירוס הכופר הפך ל"יזמות עסקית" – כלי שמאפשר לגורמים פליליים להפוך כל אחד למטרה, לקחת את המידע העסקי והפרטי שלנו כשבוי ולשחררו תמורת תשלום. במקרים בהם לא משולם הכופר, המידע מושמד ללא יכולת שיקום.

הסכום נדרש ככופר ומספר השעות עד להשמדת המידע משתנה ותלוי בתוקף.

וירוס הכופר משתנה ומשתכלל כל הזמן, מכיוון שמדובר במודל עסקי המכניס כסף רב, יש הרבה "בעלי עניין" שדואגים להפיצו ולשכללו כל הזמן.

כיצד נפגעים מוירוס כופר?

וירוס הכופר מגיע למחשב דרך פרצות אבטחה שונות, הרשימה המוצגת מציגה את הדרכים הנפוצות אך העובדה שגרסאות וירוס חדשות משוחררות מידי יום :

- הנפוצה ביותר היא באמצעות קובץ המצורף במייל.

- פרוטוקול RDP – פרוטוקול התקשרות הנפוץ המשמש לשליטה מרחוק על מחשבים, Remote Desktop באמצעות פורט 3389.

- באנרים/ פרסומות באתרים השונים.

- באמצעות תוכנות כדוגמת תוכנת השליטה מרחוק הנפוצה Ammyy Admin, אשר מותקנת במיליוני מחשבים בעולם על ידי אנשי המחשבים.

ההשפעות של וירוס הכופר על המחשב שלך

- מניעת כניסה למערכת הפעלה Windows

- הצפנת הקבצים במחשב וברשת.

- עצירת של תוכנות מסוימות לרוץ במחשב כדוגמת דפדפנים ותוכנות אנטי-וירוס.

- הצגת הודעות דרישת כופר והנחיות לתשלום.

סוגי וירוס כופר

וירוס כופר / נוזקת כופר משתנה כל הזמן ויש גרסאות רבות וכך גם שמות כמו: Ransomware ,Cryptowall ,Cryptolocker ,CTB locker ,locky ,CoinVault ,PrisonLocker.

כולן עובדות באותה שיטה של נעילת הקבצים במחשב וברשת ודרישת כופר. כולן מבוססות על אותה שיטה של פגיעה באמצעות הנדסת אנוש, היכולת להשפיע על המשתמש להתקין את התוכנה הזדונית.

וירוס כופר – שלב אחר שלב

- נוזקת הכופר נשלחת באמצעות המייל ו/או בערוץ חלופי.

- משתמש אשר מפעיל באופן את הנוזקה בתום לב, אם על-ידי לחיצה על קובץ מצורף, לחיצה על פרסומת באתר או הפעלת תוכנה.

- נוזקת הכופר מצפינה את הקבצים במחשב וברשת ואינה מאפשרת גישה.

- התוכנה משנה את שולחן העבודה ושותלת קבצים בכל תיקייה שנפגעה עם הסבר כיצד לשלם את הכופר.

- פנייה לגורם מומחה לשיקום הנזקים.

הנזקים שנגרמים מוירוס כופר

הנזקים מפגיעת וירוס כופר אינם מסתיימים בפגיעה בקבצים. גם אם יש לכם גיבוי, מדובר בפריצה לכל דבר, בדיוק כמו שפורצים לכם למשרד או לבית. בחלק אחר מהמקרים, נדרשת התקנה מחדש של המחשבים והשרתים. בחלק מהמקרים מתגלים מחדלי אבטחה (האמת שבמרבית המקרים), לדוגמא גיבוי שלא עבד, תוכנת אנטי וירוס פגת תוקף, מערכות אבטחה שאינן מעודכנות.

העובדה שפרצו לאזור הפרטי שלכם, מישהו הגיע לכל המידע שלכם ונעל אותו מייצרת אצל לקוחות רבים לחץ נפשי כבד וגם לאחר השיקום המתח והחשש מפגיעה חוזרת קשה מאוד.

כמו כל דבר בחיים, הפגיעה תמיד מגיעה בזמן הכי לחוץ ותהליך השיקום הוא לא מידי. העסק מושבת ונאלץ להיכנס למצב חירום עד לשיקום מערך המחשוב.

נושא אבטחת המידע מחייב עבודה מקצועית. במקרים רבים אנו עדים, בעיקר בחברות קטנות ששמות את ביטחונן באיש המחשבים, מבלי להבין את המשמעויות העסקיות של הנושא. במקרה של פגיעה, הניזוק העיקרי הוא העסק, ולכן עליו לדאוג לאבטחת מידע וגיבוי מקצועי ולא להשתמש בפתרונות זולים כמו אנטי-וירוס חינמי, גיבוי לכונן קשיח כפי שקיים במרבית העסקים הקטנים בישראל.

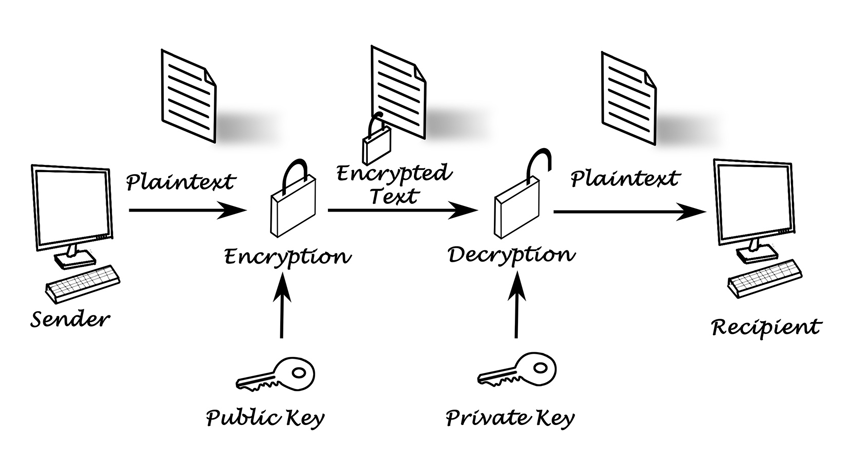

כיצד עובדת הצפנת המידע?

.

אלו קבצים מצפין וירוס כופר?

הוירוס מציין כל קובץ שיכול להיות חשוב למשתמש. אלו הם סוגי הקבצים הנפוצים:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

וירוס כופר – איך זה עובד שלב אחר שלב?

מניעת וירוס כופר?

- עדכוני אבטחה

יש לוודא שמערכת ההפעלה והתוכנות המותקנות במחשב עדכניות. חלק משמעותי מהעדכונים נועד לחסום פרצות אבטחה, ולכן יש חשיבות קריטית לעדכונים. - אנטי וירוס

יש לוודא שבמחשבים ובשרתים מותקנת תוכנת אנטי וירוס, שכוללת מנגנון בדיקות מוניטין ומנגנוני היוריסטיות. - וקישורים בדואר אלקטרוני

יש להימנע מלחיצה על קישורים המגיעים בדואר אלקטרוני. ישנם קישורים רבים המסווים כקישורים לגיטימיים, אך הם מפנים להורדת וירוסים. - קבצים

יש להימנע מפתיחת קבצים מצורפים שהגיעו בדואר אלקטרוני, אלא אם הגיעו ממקור מהימן ואתם מצפים לקבצים אלו. חלק ניכר מהפגיעות מבוצע באמצעות קבצים מצורפים.

בדקו היטב: האם אתם מכירים את השולח? האם נושא ההודעה רלוונטי וקשור לשולח? האם אתם מצפים לקובץ?

אם יש ספק, פנו לשולח ובדקו שאכן הוא שלח אליכם קובץ זה. - דפדפנים

יש להקפיד על עבודה עם גרסאות אחרונות של הדפדפנים הנפוצים. - חוסמי פרסומות בדפדפנים

אחת מדרכי ההפצה של וירוס הכופר היא באמצעות באנרים ופרסומות. גם אתרים מהגדולים בעולם, כמו AOL ,MSN ,BBC נפרצו ושימשו להפצת הוירוס.

כיצד מתמודדים עם וירוס כופר לאחר הפגיעה?

- איתור המחשבים/ שרתים שנפגעו.

- ניתוק פיזי מהרשת.

- סקר אבטחה לאיתור דרך הפגיעה ויישום מהיר של כלי אבטחה לסריקת המחשב והרשת כולה.

הסקר צריך לכלול בדיקה של רכיבי אבטחת המידע בארגון, בדיקת תקינותם ותקינות ההגדרות. - יישום המלצות סקר אבטחה.

- שיחזור מידע מגיבוי.